مسیر جاری :

امنيت صدا روي پروتکل اينترنت VoIP

اگر شما مي پنداريد که تلفن وسيله ي مطمئني در برابر هکرها ميباشد، بهتر است تجديد نظر کنيد. بوسيله ي wireshark، يک فايل ذخيره شده ي tcp/ip و vomit،...

Thursday, June 23, 2011

امنيت ارتباطات روي وب

سرويس هاي ارتباطي مبتني بر وب که شاخص ترين آنها نرم افزارهاي کاربردي پست الکترونيک، سرويس چت و صدا روي IP يا VoIP هستند اصولاً بواسطه ي طبيعت...

Thursday, June 23, 2011

آشنايي و نحوه ي مقابله با حملات امنيتي متداول

هر سازماني که داراي يک سيستم کامپيوتري و اطلاعات حساس مي باشد، طبعاً مايل به حفاظت از آنهاست. بزرگ ترين تهديد براي سيستم هاي کامپيوتري و اطلاعات...

Thursday, June 23, 2011

روشي آب زيرکاهانه

يک زماني مي رسد که شما شديداً نياز به مخفي سازي يک سري اطلاعات در کامپيوترتان پيدا مي کنيد. بعضي ها به سراغ روش هاي رمزگذاري اطلاعات مي روند...

Wednesday, June 22, 2011

از حريم خصوصي خود محافظت کنيد

هنگام استفاده از اينترنت، کامپيوتر شما، اطلاعات بسيار زيادي را با سايت هايي که بازديد مي کنيد به اشتراک مي گذارد؛ ما در اين مقاله، به شما توضيح...

Wednesday, May 18, 2011

هکرها و خطراتي که براي ما ايجاد مي کنند

براي اجراي يک حمله ي موفقيت آميز در برابر يک سزامان، فرد متجاوز بايد ابتدا يک فرآيند اکتشافي را بمنظور جمع آوري اطلاعات در مورد سازمان مذکور...

Wednesday, May 18, 2011

در فضاي سايبر با چه خطراتي مواجه هستيم

در اين مقاله قصد داريم شما را با خطراتي از قبيل استراق سمع، دوربين هاي وب، ISPهاي جاسوس و پي سي هاي سمي که صنعت IT از شما پنهان مي کند و کارهايي...

Wednesday, May 18, 2011

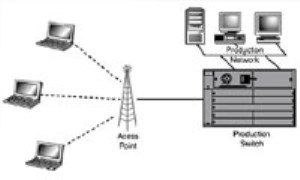

همه چيز درمورد امنيت شبكههاي بيسيم(1)

امنيت بيسيم، به معناي جلوگيري از دسترسي غيرمجاز يا آسيب به كامپيوترهايي است كه از شبكههاي بيسيم استفاده ميكنند. قابليت ورود به شبكه به صورت...

Tuesday, May 17, 2011

همه چيز درمورد امنيت شبكههاي بيسيم(2)

بدون ترديد شما از انواع ابزارهاي بي سيم Bluetooth-Enabled نظير لپ تاپها و يا تلفن هاي هوشمند در داخل سازمان خود استفاده مي كنيد. باوجود آنكه...

Tuesday, May 17, 2011

همه چيز درمورد امنيت شبكههاي بيسيم(3)

تنها راه براي شناسايي APها و ميزبانهاي Rogue بر روي شبكه شما، نظارت فعال بر WLAN (به طور ماهيانه يا هفتگي و يا با استفاده از يك IPS بيسيم به...

Tuesday, May 17, 2011

مهندسي اجتماعي به زبان ساده

Social engineering، هم بسيار پيچيده و هم بينهايت ساده است. اما واقعاً اين عبارت چه معنايي دارد؟ مهندسي اجتماعي درواقع به معناي كار روي يك شخص،...

Tuesday, May 17, 2011

ازکارت اعتباري خود در مقابل تقلب محافظت کنيد

چرا وقتي مي توانيم با استفاده از يک کارت اعتباري باريک و شيک،پرداخت هاي خود را انجام دهيم،حجم زيادي از پول نقد با خودمان حمل کنيم؟ استفاده از...

Thursday, May 5, 2011

جنايت هاي سايبري

در مورد اين که چرا آدرس IP به هيچ وجه ايمن نيست و چرا روش هاي مقابله سنتي نظيرديواره هاي آتش،برنامه هاي ضدويروس و تشخيص حمله و تهاجم شکست مي...

Thursday, May 5, 2011

آنچه از password نمی دانید

اکثر account ها روی سیستم های کامپیوتری معمولاً متدهای خاصی از دسترس محدود به آن account دارند. هر زمان که قصد دسترسی به یک سیستم داشته باشید...

Saturday, April 23, 2011

بررسي حملات D.O.S(4)

IDS: اين برنامه ها نسل جديد برنامه هاي امنيتي هستند كه قادرند ترافيك يك شبكه را مورد بررسي قرار داده و حملات جديد نفوذگران را شناسايي كرده و...

Saturday, April 9, 2011

بررسي حملات D.O.S(3)

اين حمله با ارسال درخواستهاي متعدد با علامت SYN به ماشين قرباني باعث پر شدن سف Backlog ميشود. اما Backlog چيست؟ تمامي درخواستهايي كه به ماشين...

Saturday, April 9, 2011

بررسي حملات D.O.S(1)

شايد بيشتر مديران شبكهها و علاقه مندان به امنيت اسم حملاتي موسوم به DOS را در سالهاي اخير شنيده باشند. اما بيشتر آنها ندانند DOS چگونه عمل...

Saturday, April 9, 2011

بررسي حملات D.O.S(2)

در ادامه به بررسي روشنتري از حملات DOS و آشنايي با چگونگي عملكرد پروتكل TCP ميپردازيم. سپس انواع حملات DOS را طبقهبندي كرده و تشريح ميكنيم...

Saturday, April 9, 2011

آشنایی با ديواره آتش Firewalls

Firewall در فرهنگ كامپيوتر يعني محافظت از شبكه هاي داخلي در مقابل شبكه هاي خطاكار . معمولا يك شبكه كامپيوتري با تمام دسترسي ها در طرف و در طرف...

Sunday, April 3, 2011

امنيت شبکه بي سيم

امنيت شبکه بي سيم يک موضوع ديناميکي اس ت . مشکلات جديد به سرعت پديدار شده اند . محققان دانشگاهي با ( و برنامه هايي که براي يک مدت کوتاه ، مثل...

Thursday, March 17, 2011

گروه بندی

برگزیده ها

Latest مقالات

برای شکایت علیه پزشک به کجا باید مراجعه کرد و چه کرد؟

مسئولیت حقوقی آسیب به خودرو در پارکینگ عمومی

رونمایی از نسخه بدون سانسور زندگی: اعترافات ما در دادگاه قیامت

کدام مسیرهای قطار رجا بیشترین مسافر را دارند؟

هجرت قرآنی: راهنمای اخلاق و عمل در دنیای امروز

اتحاد مقدس؛ سپر پولادین ملت ایران در برابر توطئههای دشمن

پنج وسوسه بزرگ شیطان و چگونگی مقابله با آنها: از بهشت تا دنیای امروز

آیت الکرسـی در خوشنویسـی

نفوذ با حربه دلسوزی برای مردم

محمود فرشچیان: از اصفهان تا جاودانگی؛ روایت زندگی، هنر و میراث ماندگار استاد نگارگری ایران

Most Visited In Week

متن کامل سوره یس با خط درشت + صوت و ترجمه

طریقه خواندن نماز شکسته و نیت آن

متن کامل سوره واقعه با خط درشت + صوت و ترجمه

اقدامات مهم و اورژانسی پس از چنگ زدن گربه

متن کامل زیارتنامه امام رضا علیه السلام + صوت و ترجمه

نماز استغاثه امام زمان (عج) را چگونه بخوانیم؟

نحوه خواندن نماز والدین

پیش شماره شهر های استان گیلان

پیش شماره شهر های استان تهران

بهترین دعاها برای ختم به خیر شدن معامله کداماند؟