The current route :

وقف؛ ستون عدالت و خدمت عمومی در تمدن اسلامی

قد کشیدن برج ایفل در تابستان واقعیت دارد؟

آیا هوش مصنوعی در هر بار چت کردن آب مصرف می کند؟

وقف، بیداری و جهاد؛ میراث ماندگار تمدن اسلامی و جبهه مقاومت

در تشییع جنازه چه بگوییم

وقف و افق آینده؛ راهبرد اسلامی برای توسعه پایدار و پیشرفت تمدنی

وقف و سنت نبوی؛ نسخه جاودانه اسلام برای مهرورزی و عدالت اجتماعی

زمان مناسب بیدار کردن نوزاد برای شیر خوردن

هر آنچه درباره کوچک ترین کشور جهان باید بدانید

چرا برخی نوزادان در شیر خوردن مشکل دارند؟

متن کامل سوره یس با خط درشت + صوت و ترجمه

نماز استغاثه امام زمان (عج) را چگونه بخوانیم؟

اقدامات مهم و اورژانسی پس از چنگ زدن گربه

چگونه از گناهان کبیره توبه کنیم؟

نحوه خواندن نماز والدین

لیست کاملی از خدایان و الهههای یونانی

اهل سنت چگونه نماز می خوانند؟

نماز قضا را چگونه بخوانیم؟

طریقه خواندن نماز شکسته و نیت آن

حساسیت و آلرژی به انگور و نحوه درمان آن

امنیت

امنیت

۱۵ رخنه بزرگ اطلاعات در تاریخ

اطلاعات فردی، حسابهای بانکی، پروندههای پزشکی، بانکهای استخدامی و اطلاعاتی از این دست برای سهولت کار در پروژههای الکترونیک و رفاه حال شهروندان هستند اما چه کسی میتواند امنیت و سلامت این اطلاعات را...

امنیت

امنیت

10 راه آسان براي مبارزه با هکرها

از سوي ديگر هميشه راه هايي نيز براي بالا بردن ضريب ايمني سيستم وجود دارد. بنابراين آنچه از اين نگرش تراوش مي کند، اين است که هکرها به دنبال پيدا کردن حفره هاي جديد براي حمله هستند. آنها از چه روشهايي بهره...

امنیت

امنیت

مدیریت بحران پس از لو رفتن رمز عبور ایمیل

ا کنون شده دوستان شما به خاطر دریافت اسپم یا درخواست برداشت پول از حساب انها که از سوی ایمیل شما برای پست الکترونیک آنان فرستاده شده از شما گله کنند؟ در حالی که روحتان از آن بی خبر باشد و موقع وارد شدن...

امنیت

امنیت

تهديدهاييكه دستکم گرفته ميشوند

خطراتي وجود دارند که آنها را ميشناسيد، اماخطراتي هم وجود دارند که از چشم شما مخفي ميمانند. اگر بخواهيم منصفانه بنگريم بسياري از ما بهعنوان كاربراني با اختيارات مديريتي، در مواجه با دانلود و اجراي...

امنیت

امنیت

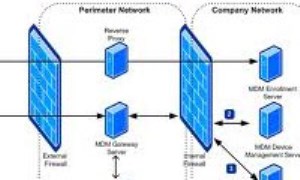

امنيت موبايل باMDM 2008 SP1 ( ا )

استفاده از وسايلي مانند موبايل يا تلفن هاي هوشمند براي امور تجاري موضوع جديدي نيست. اگر چه نگرش استفاده از اينگونه وسايل و سرويس هاي مربوط به آن، به صورت اساسي و بنيادي در سال هاي اخير دستخوش تغييرات گسترده...

امنیت

امنیت

بزرگترين رخنه هکري در تاريخ اينترنت(3)

اکنون زمان آن فرا رسيده است که کمي درباره راهکارهاي دفاعي در برابر اينگونه تهديدها و يورش ها بياموزيم، مکگراف (McGruff) که به سگ جنايي شهرت دارد مي گويد: يک بايت را از ميان جرايم اينترنتي بيرون بکش. شما...

امنیت

امنیت

بزرگترين رخنه هکري در تاريخ اينترنت(2)

اين گروه با حرکت در سطح شهرهايي نظير ميامي و فلوريدا، مکان هاي تجاري که اجازه دسترسي به اينترنت بصورت بي سيم را در اختيار کاربر قرار مي دهد را شناسايي مي کردند که اصطلاحاً به اين کار، Wardriving مي گويند.

امنیت

امنیت

بزرگترين رخنه هکري در تاريخ اينترنت(1)

چگونه اين حملات رخ دادند؟ چگونه مي توان از اين رخدادها در جهت افزايش دانش خويش سود جست؟ آيا شکل هاي ديگري از اين حملات، در انتظار ماست؟

در مقاله بدافزارها، توضيح دادم که چگونه آن ها عمل مي کنند و چرا...

امنیت

امنیت

بدافزار وب (2)

همانطور که در قسمت اول اين مقاله اشاره شد، موفقيت بدافزارها بستگي به بيشترين تعداد کامپيوترهاي آلوده شده در حداقل زمان ممکن و با حداقل تلاش دارد.

بنابراين، به ازاء هر بدافزار موفق، يک مکانيسم انتشار موثر...

امنیت

امنیت

بدافزار وب (1)

امروزه اينترنت بوسيله انواع بدافزار که از وب براي گسترش خود استفاده مي کنند، مورد تهاجم مي باشد و چون اين تهديدها در اينترنت پديدار مي شوند بنابراين مي توانند حتي باهوشترين و کارکشته ترين کاربران کامپيوتري...